기본적으로 해킹을 진행하기 전에 포트스캔을 이용해 어떤 서비스를 하고 있는지 알아야

어떤 기법을 이용해 해킹을 시도해야 할지 도움이 된다.

이번에 소개할 툴은 Nmap이라는 도구이다.

윈도우용, 리눅스용 다 있다.

먼저 리눅스에서 해보자

사용한 os는 back track 5 이고 기본적으로 설치가 되어 있다.

혹시 설치가 안되어 있다면 http://www.nmap.org 로 접근하면 설치 가능하다.

가보면 알겠지만 사용법등 어려가지 정보와 각종 툴이 있다. 참고하시길...

말 나온 김에 위의 사이트를 이용해 테스트를 해보자

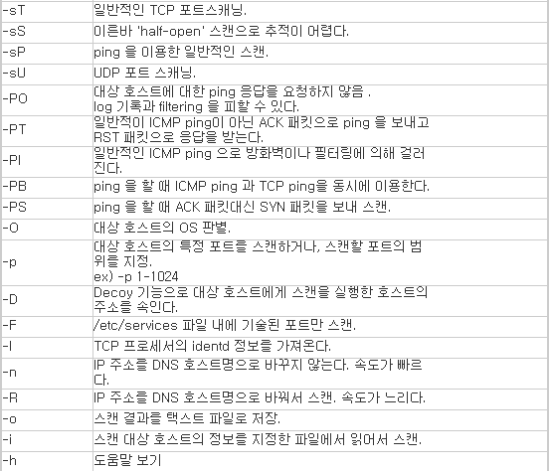

먼저 옵션은 도움말을 확인하고 간단히 자주 쓰는 옵션은 표로 가져왔다.

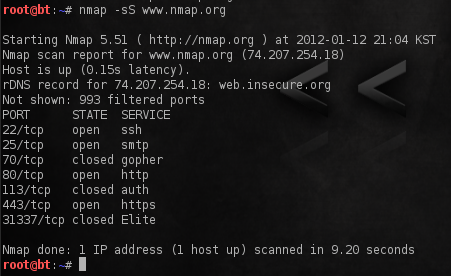

본격적으로 스캔을 해보자..

필자는 -sS 옵션인 스텔스 스캔으로 스캔 할 예정이다.

확인해본 결과 ssh, smtp, http, https 서비스를 하고 있는 것으로 확인 되었다.

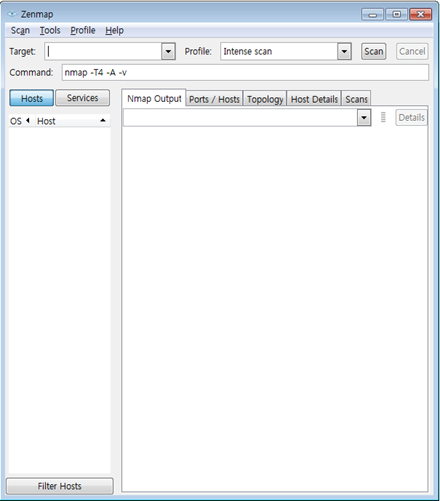

이번엔 윈도우용 nmap을 이용해보자

설치는 첨부파일을 참고!!

설치 후 실행하면 아래와 같은 창이 뜬다.

사용법은 의외로 간단한다

Target에 IP 또는 URL을 적는다.

그리고 옵션은 Profile에 따라 Command가 달라지고 직접 기입할 수도 있다.

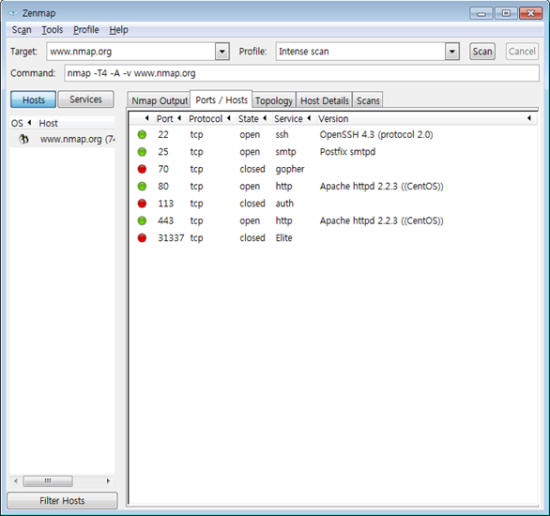

이번엔 기본적인 intense scan으로 스캔해보자

탭 중 ports/hosts 에 가보면 결과를 볼 수 있는데

열였다 닫혔다만 볼 수 있는것이 아니라 서비스 종류와 버전까지 확인이 가능하다.

Host Details 에 가보면 호스트의 여러가지 정보를 더 볼 수 있다.

이제 각각 서비스 중인 내용을 토대로 다음 공격을 준비하면 되겠다.

'Security > Hacking' 카테고리의 다른 글

| 메타스플로잇, 메타스플로이트, metasploit (0) | 2012.08.04 |

|---|

nmap-5.35DC1-setup.vol1.egg

nmap-5.35DC1-setup.vol1.egg